Mở đầu

An toàn thông tin có yếu tố quyết định đến sự thành bại của một hệ thống thông tin, với các hệ thống hạ tầng trọng yếu, một mối đe doạ từ bên trong có thể khiến cả hệ thống thông tin có thể sụp đổ [1]. Hiện nay, Chính phủ đang thúc đẩy chuyển đổi số toàn diện, sâu rộng trong các lĩnh vực xã hội, điều này sẽ tạo nên sự bùng nổ về mặt dữ liệu và kéo theo vấn đề phải đối mặt với những thách thức về an toàn, bảo mật thông tin.

Công nghệ BC hình thành từ thập niên 90 của thế kỷ trước, nhưng đến gần đây mới tạo ra những kỳ tích lớn, điển hình là tiền số Bitcoin. Năm 2008, hệ thống tiền điện tử thanh toán ngang hàng mang tên Bitcoin được công bố, tuy vậy BC chỉ thực sự được chú ý khi một đồng tiền số thế hệ thứ hai có tên là Ethereum ra đời với chức năng hợp đồng thông minh (smart contract) cho phép khả năng phát triển ứng dụng linh hoạt trên BC, đặc biệt là sau “cơn sốt” tiền mã hóa từ cuối năm 2017.

Đến nay, BC đã “thoát thân” rất xa khỏi giới hạn ban đầu này và mở ra tiềm năng ứng dụng to lớn trên nhiều lĩnh vực. Tiềm năng của BC là vô cùng lớn, được xem là công nghệ đột phá, so sánh được với sự ra đời của world wide web [2]. Ứng dụng công nghệ BC được khẳng định là xu hướng tất yếu, là công nghệ hạ tầng cốt lõi có tính dẫn dắt trong cuộc Cách mạng công nghiệp 4.0 [3].

Kỳ vọng cho BC không chỉ ở khối doanh nghiệp mà cả khối chính phủ và quốc phòng, an ninh. Trong báo cáo của Gatner về kỳ vọng cho ứng dụng công nghệ BC cho thấy, mức kỳ vọng cho ứng dụng công nghệ này trong khối chính phủ đứng hàng đầu.

Công nghệ BC như tên gọi là chuỗi các khối lưu trữ dữ liệu/thông tin số, BC có thể được xem như một cơ sở dữ liệu (CSDL), các khối trong BC thường lưu trữ các thông tin giao dịch (biến động) cho các tài sản (tiền, bằng cấp, hợp đồng… miễn là tài sản/tài nguyên này có thể được số hóa) [4]. Kích thước mỗi khối tùy thuộc bài toán ứng dụng, mỗi khối có thể lưu trữ hàng ngàn giao dịch, ví dụ một khối BC trong tiền ảo Bitcoin giới hạn 1 MB [5].

Vấn đề an toàn, bảo mật thông tin và người dùng của BC dựa trên các công nghệ như khóa công khai, chữ ký số, hàm băm và cơ sở dữ liệu phân tán. Người dùng tham gia hệ thống BC dựa trên mô hình ứng dụng mạng ngang hàng, có tính độc lập. Nhờ vậy, công nghệ này có sự vượt trội nhờ khả năng giải quyết bài toán an toàn thông tin cho hệ thống phân tán và chia sẻ dữ liệu trên mạng máy tính diện rộng hay internet. Về bản chất là cho phép các các bên tham gia các giao dịch trên mạng theo phương pháp ngang hàng mà không cần thông qua một trung tâm xác thực như truyền thống.

Do vậy, BC được nghiên cứu và ứng dụng trong rất nhiều lĩnh vực như IoT, các dịch vụ tài chính, lĩnh vực an toàn không gian mạng… Trong lĩnh vực quân đội, năm 2016 NATO cho nghiên cứu ứng dụng BC trong lưu trữ dữ liệu quân sự, hệ thống tự động thực thi hợp đồng thông minh, tự động hóa thủ tục cho vận chuyển và cung ứng trong các tình huống khẩn cấp; năm 2017, Hải quân Mỹ ứng dụng BC cho quy trình sản xuất dựa trên công nghệ 3D; tháng 5/2017, Ấn Độ nghiên cứu ứng dụng BC vào xây dựng nền tảng tin nhắn an toàn sử dụng trong quân đội, giúp tin nhắn có thể được chuyển nhận an toàn giữa các lực lượng, đặc biệt từ các nhân viên tình báo về trung tâm sở chỉ huy… [6].

Tuy vậy, do là một công nghệ mới, số lượng sản phẩm ứng dụng hiệu quả BC đã công bố chưa nhiều, liên quan đến nhiều công nghệ phụ trợ và các thế hệ BC khác nhau; thiếu các công cụ đủ độ tin cậy để đánh giá các dạng BC, các hệ thống dựa trên BC. Hơn nữa, việc tích hợp BC vào giải pháp phần mềm không phải là chuyện đơn giản, cần phải có một kiến trúc phần mềm được thiết kế hiện đại, tinh vi, có các yếu tố tập trung như các dịch vụ backend, các yếu tố phi tập trung như sổ cái (ledger) và hợp đồng thông minh [7]. Do vậy, khó khăn trong đánh giá tính phù hợp, hiệu quả của một ứng dụng sử dụng công nghệ BC, lựa chọn công nghệ và các thiết kế kỹ thuật cho hệ thống có ứng dụng BC cũng gặp khó khăn [8].

Do vậy, vấn đề ứng dụng BC cho các lĩnh vực khác nhau cần phải được nghiên cứu một cách kỹ lưỡng, bên cạnh nghiên cứu ứng dụng các lợi thế của BC cho hệ thống, các hạn chế của BC cần phải được phân tích kỹ trong bài toán ứng dụng cho quân đội.

Đánh giá bài toán ứng dụng BC

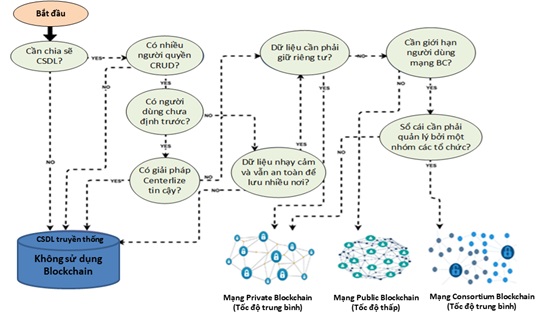

Khi ứng dụng một công nghệ mới như BC vào hệ thống phần mềm, việc thiết kế kiến trúc phần mềm có hai vấn đề lớn thường được quan tâm và tác động nghịch với nhau: hiệu năng và tính bí mật [2]. Mặc dù có nhiều lợi thế tích cực, BC vẫn tồn tại một số hạn chế như [8]: i) Việc giới hạn kích thước của một khối (hiện tại Bitcoin là 1 MB); ii) Tốc độ xử lý đồng thuận thường không cao; iii) Độ trễ trong thực hiện một giao dịch thường lớn và phụ thuộc vào băng thông của từng node tham gia mạng BC. Do vậy “bài toán thực tế nào nên sử dụng BC?”. Ngoài việc trả lời câu hỏi trên, nội dung phần này sẽ xác định loại mạng BC nào phù hợp nhất cho từng bài toán cụ thể. Các bước của giải pháp đánh giá bài toán ứng dụng BC được thực hiện như mô tả ở hình 1.

Hình 1. Đánh giá bài toán ứng dụng BC [8].

Một là, bài toán có cần phải chia sẻ dữ liệu không? Việc chia sẻ dữ liệu được đặt lên bước đầu tiên trước khi quyết định các bước tiếp theo. Dữ liệu ở đây là sổ cái, nơi chứa thông tin chính là các giao dịch chứ không phải là toàn bộ dữ liệu số hoá của các tài sản. Chia sẻ dữ liệu ở đây nghĩa là mức độ cần thiết cho chia sẻ, điều này thể hiện ở việc trả lời các câu hỏi: chia sẻ dữ liệu là vấn đề có tính cốt yếu?, yêu cầu chia sẻ tức thời?, phạm vi chia sẻ rộng? Nếu việc chia sẻ dữ liệu là không thực sự cần thiết, việc sử dụng một hệ thống ứng dụng BC là chưa thực sự phù hợp, bài toán nên được giải quyết bởi phương pháp cơ sở dữ liệu truyền thống.

Thứ hai, trả lời cho câu hỏi, có nhiều người cùng ghi dữ liệu vào cơ sở dữ liệu? Việc ứng dụng BC thường chỉ phù hợp cho bài toán khi có nhiều bản sao của dữ liệu được lưu trữ trên nhiều nơi và nhiều người cùng ghi dữ liệu vào sổ cái. Các node BC hoạt động ngang hàng trong quyền ghi, quyền duy trì và quyền đồng thuận đối với sổ cái. Khác với ứng dụng clien/server truyền thống, quyền ghi dữ liệu vào hệ thống được ràng buộc rất chặt chẽ.

Ba là, có các tác nhân chưa tin cậy tham gia hệ thống hay không? Công nghệ BC thực sự hiệu quả cho bài toán mà ở đó hệ thống có thể có sự tham gia của các tổ chức/cá nhân chưa tin cậy. Nếu tác nhân đều được định danh, xác thực và dữ liệu của hệ thống ít nhạy cảm, bí mật thì khuyến nghị nên sử dụng giải pháp truyền thống; ngay cả nếu có các tác nhân chưa chắc chắn tham gia nhưng tồn tại phương án sử dụng giải pháp trung gian làm trung tâm xác thực, đồng thuận cho môi trường không chắc chắn thì vẫn không nên áp dụng BC trong trường hợp này.

Bốn là, tiên quyết phải đảm bảo riêng tư cho dữ liệu? Nếu không có một giải pháp cho bảo đảm riêng tư dữ liệu, dữ liệu có tính nhạy cảm thì việc sử dụng BC được khuyến nghị. Theo đó, trong tình huống này nếu các tác nhân đều có độ tin cậy thì nên sử dụng mạng Private BC.

Năm là, có cần thiết phải chặt chẽ trong việc quản lý mạng BC? Nếu câu trả lời ở bước số 4 là “không” và hệ thống nên được quản lý bởi cộng đồng, các thành viên tham gia là ngang hàng thì khuyến nghị sử dụng mạng public BC.

Sáu là, sổ cái của hệ thống cần được quản lý bởi một nhóm các tổ chức/cá nhân xác định trước? Nếu câu trả lời là “đúng” thì mạng consortium BC được khuyến nghị sử dụng, đây là mạng có lợi thế từ cả hai mạng public và private BC, cho phép minh bạch, sẵn có đối với nhiều tác nhân tham gia và được quản lý bởi một số tổ chức. Trường hợp chỉ có một tổ chức được giao quản lý thì nên chọn private BC.

Trên cơ sở giải pháp đưa ra, việc ứng dụng BC cho bài toán nào có thể được phân tích, đánh giá theo 6 bước nêu trên, kết quả trả lời tại mỗi bước sẽ cho chúng ta một góc nhìn tương đối khách quan về việc có hay không nên ứng dụng BC cho bài toán đưa ra. Trong trường hợp câu trả lời là “có”, việc chọn loại mạng BC nào là phù hợp cho bài toán đó cũng được giải pháp khuyến nghị. Với các ứng dụng dựa trên công nghệ BC, việc thiết kế kiến trúc hệ thống các thành phần đòi hỏi sự phân tích từ rất nhiều góc độ như hạ tầng mạng, tác nhân tham gia, mục tiêu tổng quan và cụ thể, các vấn đề này cần phải được tiếp tục nghiên cứu.

Thách thức ứng dụng BC cho quốc phòng

Trong lĩnh vực quốc phòng, việc ứng dụng BC có thể được tách thành hai nhóm lớn là: i) Ứng dụng BC trong tự động hoá điều hành chỉ huy; ii) Ứng dụng BC trong các bài toán quản lý nghiệp vụ. Các bài toán tự động hoá điều hành chỉ huy thường gồm rất nhiều các thành phần phức tạp như hệ thống cảm biến và các thiết bị IoT, hệ thống thu thập, lưu trữ dữ liệu, xử lý làm giàu thông tin… nên bài toán ứng dụng BC có thể được xem xét tại từng tầng ứng dụng riêng biệt hoặc theo hướng dữ liệu. Đối với các bài toán nghiệp vụ, việc ứng dụng BC cũng có thể tham gia theo chiều dọc của tổ chức đơn vị quân đội hoặc chiều ngang giữa các ngành để đảm bảo độ tin cậy của dữ liệu và thông tin cần hiệp đồng giữa các lực lượng.

Trong môi trường mạng quân sự như mạng truyền số liệu chuyên dùng, mạng máy tính nội bộ, mạng thông tin vệ tinh trên IP, mạng không dây chuyên dùng trên IP…, việc triển khai ứng dụng BC phụ thuộc vào phạm vi mạng, vùng mạng mà hệ thống dự kiến hoạt động. Các tham số về hạ tầng mạng như độ phủ, băng thông, các vùng phi IP sẽ ảnh hưởng đến phương án lựa chọn loại hình mạng (public, private hay consortium) và giải pháp kỹ thuật, công nghệ cho hệ thống dựa trên BC [5]. Ngoài ra, trong điều kiện cơ động, đối với các thiết bị mang vác, cầm tay... thì tốc độ xử lý, tài nguyên lưu trữ và bộ nhớ, dung lượng pin, loại mạng và khả năng tự kết nối của các node mạng cũng là vấn đề cần được phân tích, đánh giá kỹ lưỡng cho từng bài toán. Thông thường, các hệ thống dựa trên BC sử dụng nhiều năng lượng của thiết bị trong việc sinh các khối và tham gia đồng thuận chuỗi khối. Với các thiết bị chưa được thiết kế sẵn cho ứng dụng BC, các thiết bị này thường được nhà sản xuất thiết kế để hướng tới việc mỗi node chỉ lưu trữ dữ liệu và thông tin giao dịch của chính nó, giúp giảm tài nguyên sử dụng, tuy nhiên khi ứng dụng trong mạng BC, các node sẽ phải lưu trữ toàn bộ chuỗi khối chưa nói đến việc tham gia đồng thuận giao dịch.

Để đánh giá hiệu năng của BC, nghiên cứu của Chen và công sự [1] cho thấy, hệ thống ứng dụng cơ sở dữ liệu theo mạng Private BC dựa trên nền tảng Ethereum chậm hơn 1.000 lần so với MySQL. Trong hệ thống ứng dụng công nghệ BC, dữ liệu có thể lưu trữ on-chain (dữ liệu lưu trong mạng BC) hay dữ liệu có thể lưu trữ off-chain (lưu trữ theo cách truyền thống). Trong điều kiện tác chiến, dữ liệu on-chain chỉ nên là thông tin các giao dịch, do vậy khi cần dữ liệu đầy đủ cho các quy trình xử lý, điều hành đòi hỏi sự liên thông cung cấp cả dữ liệu on-chain và off-chain, đây là vấn đề không dễ để có thể đạt được trong điều kiện mạng có thể bị phân vùng, phi IP, độ trễ lớn, băng thông thấp.

Mạng ứng dụng BC thường hoạt động trên bộ giao thức TCP, là giao thức điều khiển truyền nhận liên mạng có tin cậy, với các mạng phi IP, việc triển khai các node cho mạng BC được cho là khó khả thi và hiệu quả. Trong điều kiện cơ động, việc kết nối không ổn định trong môi trường di động cũng ảnh hưởng lớn đến hoạt động của ứng dụng BC. Nghiên cứu của Brewer’s Theorem cho thấy, hệ thống dựa trên BC không dễ để đạt được cả 3 tham số như độ đồng nhất (nghĩa là các node có cùng phiên bản của ứng dụng BC), tính sẵn sàng (nghĩa là các node luôn có thể truy cập đến dữ liệu chứa trong mạng BC) và tự phục hồi (BC có khả năng hoạt động như mong muốn nếu một số node không thể kết nối đến các hệ thống còn lại).

Kích thước mạng BC quyết định lớn đến mức độ an toàn, bảo mật của mạng, kích thước BC càng lớn càng tránh được rủi ro tấn công tính toàn vẹn dữ liệu của hệ thống. Tuy vậy, theo thời gian ứng dụng BC sẽ mở rộng, dữ liệu sổ cái lớn vấn đề độ trễ, băng thông và khả năng kết nối có xu hướng giảm, do vậy tính ổn định của không chỉ riêng hệ thống có ứng dụng BC mà tất cả các dịch vụ đang có trên cùng một hạ tầng mạng sẽ bị ảnh hưởng theo.

Vấn đề sở hữu và định danh người dùng các thiết bị cơ động cũng ảnh hưởng đến hệ thống BC, trong quân sự, cùng một thiết bị cầm tay công nghệ có thể được sử dụng bởi nhiều người lính, việc định danh từng người với thiết bị, định danh thiết bị với mạng BC có nhiều thủ tục phức tạp cần thực hiện, các bước thủ tục này nếu không được thực hiện một cách bài bản và khoa học có thể dẫn đến lỗ hổng, kẻ tấn công có thể kiểm soát một node và sử dụng để tấn công cả mạng BC.

Một số giải pháp đã đưa ra cho giải quyết các vấn đề nêu trên nhưng vẫn chưa hiệu quả [5], sự tương quan giữa tính an toàn, bảo mật và tốc độ mạng cũng như dữ liệu lưu trữ trên từng node trong lĩnh vực quân sự, đặc biệt là điều kiện tác chiến chiến trường cần tiếp tục có các nghiên cứu chuyên sâu. Các nghiên cứu cũng cho thấy, BC phù hợp cho các trường hợp ứng dụng ở đó tần suất sử dụng (thêm các node mới) thấp, yêu cầu cao về an toàn thông tin, chấp nhận độ trễ và dữ liệu lưu trữ ít [7].

Kết luận

Với những công nghệ mới ra đời, có tính cách mạng như BC, để có thể đánh giá được tiềm năng cần sự khảo sát và phân tích từ nhiều góc độ, sử dụng dữ liệu trung thực có được từ đánh giá hiệu quả thực tiễn các hệ thống dựa trên BC, các vấn đề thách thức về kỹ thuật công nghệ liên quan. Hệ thống ứng dụng công nghệ BC đang cho thấy tiềm năng vô cùng to lớn để giải quyết các bài toán vốn dĩ hiện nay chưa tồn tại các phương án hiệu quả, được xem là có thể tạo thành một siêu máy tính an toàn mà mọi người tham gia qua môi trường mạng đều như đang làm việc trên máy tính cục bộ. Bên cạnh đó, công nghệ BC vẫn tồn tại nhiều hạn chế và thách thức như vấn đề đảm bảo tính riêng tư cho dữ liệu, vấn đề mở rộng hệ thống gặp khó khăn vì tiêu tốn băng thông, tốc độ thêm mới một node thường thấp hơn khá nhiều so với phương pháp truyền thống.

Với tiềm năng giải quyết được các bài toán phức tạp về an toàn thông tin, BC được kỳ vọng cao trong lĩnh vực ứng dụng cho quốc phòng, an ninh. Một số bài toán điển hình có thể ứng dụng cho quân sự như: hệ thống trao đổi, cộng tác giữa các lực lượng/thứ quân, giữa lực lượng và phương tiện từ xa (biên giới, hải đảo, trên chiến trường…) với sở chỉ huy; hệ thống thu thập thông tin tình báo; quản lý chất lượng sản phẩm quốc phòng thông qua xâu chuỗi quá trình sản xuất, đóng gói, bàn giao sản phẩm; hệ thống quản lý quá trình cung cấp, cung ứng trong các hệ thống tự động hoá; cung ứng trong hậu cần thông qua quản lý phương tiện, hàng hoá trong quá trình vận chuyển; quản lý hồ sơ thương bệnh binh…

Việc ứng dụng được các thành tựu khoa học giúp chúng ta có thể trở thành khổng lồ nhờ vào việc đứng trên vai người khổng lồ, qua thực tế các cuộc Cách mạng công nghiệp 4.0 cho thấy, việc xây dựng nhân lực để có một nội lực mạnh là yếu tố quyết định. Với các công nghệ mới, đòi hỏi chúng ta phải vào cuộc và có các nghiên cứu một cách nghiêm túc, liên tục, ngay cả phải chấp nhận thất bại bước đầu.

TÀI LIỆU THAM KHẢO

[1] Suhyeon Lee, Seungjoo Kim (2021), "Blockchain as a cyber defense: opportunities, applications, and challenges", IEEE Access, 10, pp.2602-2618.

[2] Hye-Young Paik, et al. (2019), "Analysis of data management in blockchain-based systems: From architecture to governance", IEEE Access, 7, pp.186091-186107.

[3] J.W. Kim (2020), "Blockchain technology and its applications: Case studies", Journal of System and Management Sciences, 10(1), pp.83-93.

[4] I. Lykidis, et al. (2021), "The use of blockchain technology in e-government services", Computers, 10(12), DOI: 10.3390/computers10120168.

[5] Vikas Hassija, et al. (2021), "Framework for determining the suitability of blockchain: Criteria and issues to consider", Transactions on Emerging Telecommunications Technologies, 32(10), DOI: 10.1002/ett.4334.

[6] Y. Zhu, et al. (2020), "A study of blockchain technology development and military application prospects", Journal of Physics: Conference Series, 1507(5), DOI: DOI: 10.1088/1742-6596/1507/5/052018.

[7] Maximilian Wöhrer, et al. (2021), "Architecture design of blockchain-based applications", IEEE, DOI: 10.1109/BRAINS52497.2021.9569813.

[8] Xiwei Xu, et al. "A taxonomy of blockchain-based systems for architecture design”, IEEE, DOI: 10.1109/ICSA.2017.33.