Tycoon 2FA vượt qua bảo mật 2 lớp đe dọa người dùng

Bộ công cụ lừa đảo Tycoon 2FA đang gây lo ngại toàn cầu khi có khả năng vượt qua xác thực hai yếu tố (2FA) của Microsoft 365 và Gmail. Các chuyên gia cảnh báo, người dùng cần nâng cao cảnh giác để tránh mất tài khoản và dữ liệu cá nhân.

Tycoon 2FA - mối đe dọa mới trong thế giới lừa đảo mạng

Từ khi xuất hiện vào tháng 8/2023, bộ công cụ lừa đảo Tycoon 2FA đã nhanh chóng nổi lên như một trong những nền tảng “Phishing-as-a-Service” tinh vi nhất. Công cụ này được thiết kế chuyên biệt để vượt qua các biện pháp xác thực hai hoặc đa yếu tố (2FA/MFA) trên tài khoản Microsoft 365 và Gmail. Theo số liệu từ hệ thống theo dõi mã độc Any.run, Tycoon 2FA đã ghi nhận hơn 64.000 vụ tấn công chỉ trong năm 2025, biến nó trở thành một trong những mối đe dọa phổ biến nhất trên toàn cầu.

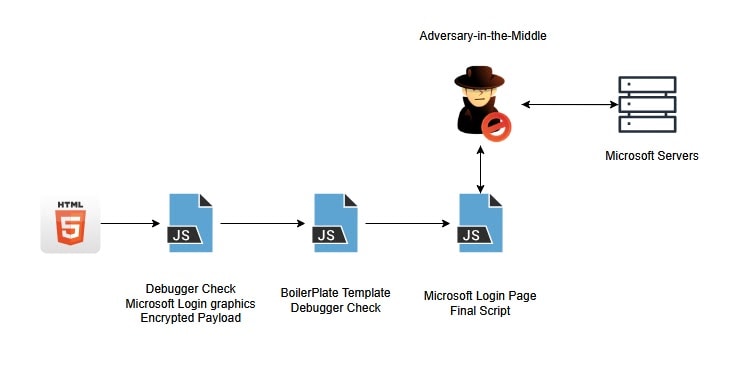

Tycoon 2FA hoạt động theo mô hình “Adversary-in-the-Middle” (kẻ tấn công ở giữa), sử dụng máy chủ proxy đảo ngược để tạo các trang đăng nhập giả giống hệt giao diện thật của Microsoft hoặc Google. Khi người dùng nhập thông tin đăng nhập và mã xác thực, hệ thống sẽ ngay lập tức chuyển tiếp dữ liệu này tới máy chủ hợp pháp để chiếm quyền truy cập.

Nhờ khả năng xử lý thời gian thực, công cụ này có thể “bẻ khóa” lớp bảo mật 2FA vốn được xem là tiêu chuẩn an toàn hiện nay.

Phương pháp lừa đảo được phát tán thông qua nhiều phương thức như: tệp PDF, file SVG, trình chiếu PowerPoint hoặc các email chứa liên kết dẫn tới trang giả mạo.

Đáng chú ý, tin tặc còn lợi dụng hạ tầng của các nền tảng hợp pháp như Amazon S3, Canva hay Dropbox để lưu trữ và phát tán trang đăng nhập giả, khiến việc phát hiện trở nên khó khăn hơn với các công cụ bảo mật truyền thống.

Cơ chế tấn công tinh vi và khả năng né tránh phát hiện

Theo các chuyên gia từ Cybereason - Công ty bảo mật có trụ sở tại Hoa Kỳ, Tycoon 2FA được trang bị hàng loạt biện pháp chống phát hiện tiên tiến. Trước khi chuyển hướng nạn nhân đến trang đăng nhập giả, hệ thống tiến hành các bước kiểm tra như xác minh tên miền, CAPTCHA, phát hiện bot, công cụ quét và kiểm tra môi trường gỡ lỗi. Do đó, chỉ người dùng thật mới đến được trang tấn công, trong khi các nhà nghiên cứu hoặc công cụ bảo mật bị chuyển sang trang vô hại.

Bên cạnh đó, công cụ này còn phân tích phản hồi lỗi từ máy chủ Microsoft hoặc Google để tinh chỉnh hành vi, tăng độ thuyết phục và giảm khả năng bị nghi ngờ. Các trang giả được tạo động dựa trên phản hồi thật từ máy chủ, khiến người dùng gần như không thể phân biệt được đâu là trang thật, đâu là giả.

Cấu trúc mã độc bên trong Tycoon 2FA cũng thể hiện trình độ kỹ thuật cao. Các cuộc tấn công được triển khai qua nhiều tầng JavaScript nhằm tránh bị phát hiện. Các đoạn mã được mã hóa bằng thuật toán LZ-string và Base64, sau đó giải nén, thực thi ngay trong bộ nhớ trình duyệt rồi tự xóa khỏi mã nguồn trang (kỹ thuật DOM Vanishing Act). Điều này khiến các công cụ quét mã độc khó phát hiện dấu vết.

Khi người dùng nhập thông tin, dữ liệu được mã hóa và gửi về máy chủ điều khiển, hoàn tất quá trình đánh cắp thông tin đăng nhập.

Ngoài ra, Tycoon 2FA còn thu thập dữ liệu trình duyệt, địa chỉ IP và thông tin vị trí địa lý, phục vụ cho việc phân loại nạn nhân và tùy biến tấn công theo khu vực. Với khả năng linh hoạt và thích ứng cao, đây được xem là một trong những bộ công cụ lừa đảo nguy hiểm nhất hiện nay.

Cảnh báo và khuyến nghị dành cho người dùng Việt Nam

Trước sự lan rộng của Tycoon 2FA, người dùng Việt Nam cũng cần nâng cao ý thức bảo vệ thông tin cá nhân và tài khoản trực tuyến. Việc kích hoạt 2FA vẫn rất quan trọng, nhưng không thể đảm bảo tuyệt đối nếu người dùng bị dụ nhập thông tin vào trang giả.

Người dùng cần luôn kiểm tra kỹ đường dẫn trang web trước khi đăng nhập, tránh nhấp vào liên kết trong email, tin nhắn hoặc mạng xã hội.

Thay vì bấm vào link, hãy gõ trực tiếp địa chỉ chính thức của Gmail hoặc Microsoft 365 vào thanh địa chỉ trình duyệt. Nếu nhận được email yêu cầu xác nhận, khôi phục hoặc đăng nhập, cần xác minh người gửi và cảnh giác với các tệp đính kèm lạ.

Đối với tổ chức, doanh nghiệp, nên triển khai các chính sách truy cập có điều kiện (Conditional Access) để hạn chế quyền đăng nhập từ thiết bị hoặc địa điểm bất thường. Nên tắt các giao thức xác thực cũ, tăng cường sử dụng khóa bảo mật vật lý chuẩn FIDO2 - biện pháp được chứng minh có khả năng chống lừa đảo cao hơn so với mã OTP thông thường. Bên cạnh đó, việc cấu hình các tiêu chuẩn bảo mật email như SPF, DKIM, DMARC cũng giúp ngăn chặn các chiến dịch giả mạo tên miền doanh nghiệp.

Các tổ chức cần đầu tư vào đào tạo nhận thức an ninh mạng cho nhân viên, tổ chức các chiến dịch mô phỏng lừa đảo (phishing simulation) để nâng cao kỹ năng nhận diện email độc hại. Khi phát hiện có dấu hiệu bị xâm nhập, cần lập tức thay đổi mật khẩu, đăng xuất khỏi tất cả phiên đăng nhập, báo cáo cho bộ phận IT hoặc nhà cung cấp dịch vụ (Google, Microsoft), đồng thời thông báo tới cơ quan chức năng hoặc đơn vị phản ứng sự cố an ninh mạng tại Việt Nam để được hỗ trợ.

Người dùng cá nhân cũng nên thường xuyên kiểm tra lịch sử đăng nhập của tài khoản, cập nhật phần mềm, trình duyệt, sử dụng trình quản lý mật khẩu uy tín và tuyệt đối không dùng lại mật khẩu cũ. Nếu nghi ngờ bị lừa đảo, hãy đổi mật khẩu ngay, bật lại 2FA, và cảnh báo người quen để tránh bị lợi dụng./.