Mã độc đội lốt Google Meet đánh lừa người dùng họp trực tuyến

Ngày càng có nhiều chiến dịch tấn công mạng tinh vi nhắm vào người dùng làm việc từ xa, đặc biệt, gần đây đã xuất hiện việc giả mạo giao diện Google Meet để phát tán mã độc điều khiển từ xa.

Một chiến dịch tấn công mạng mới với mức độ tinh vi cao vừa được các chuyên gia an ninh mạng phát hiện, bằng cách sử dụng một trang web giả mạo Google Meet, tin tặc đã dụ dỗ người dùng thực hiện các thao tác tưởng chừng “hợp lệ” nhưng thực chất lại khiến thiết bị của họ bị nhiễm mã độc.

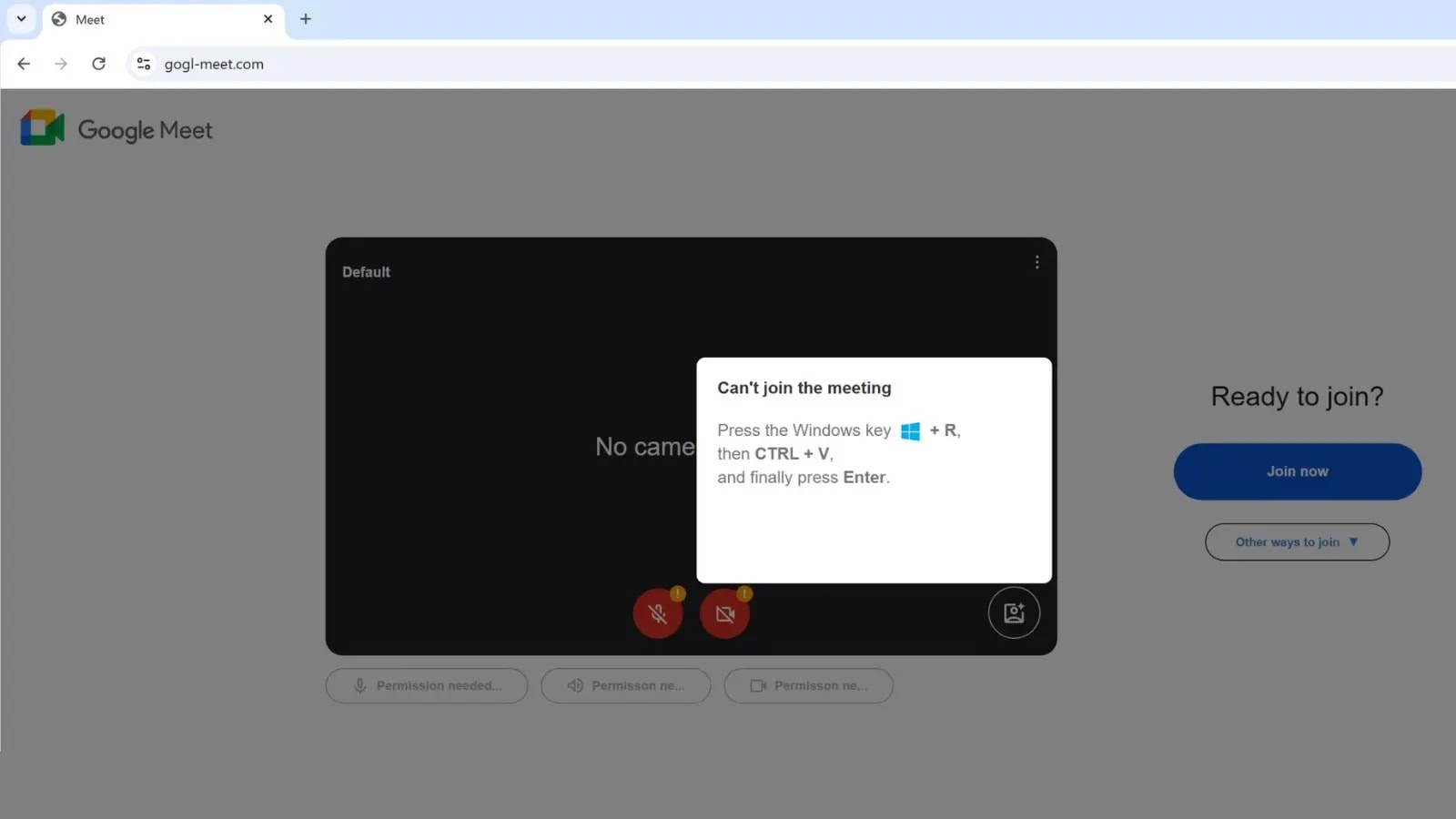

Trang web độc hại này được lưu trữ tại địa chỉ gogl-meet[.]com. Có thể thấy, trang web này có giao diện gần như không thể phân biệt so với trang Google Meet chính thức. Mục tiêu của chiến dịch tấn công là nhắm vào những người làm việc từ xa và các tổ chức thường xuyên sử dụng công cụ họp trực tuyến.

Chiêu trò tinh vi qua kỹ thuật “ClickFix”

Khác với các hình thức lừa đảo qua email hay giả mạo đăng nhập truyền thống, thường yêu cầu người dùng nhập tài khoản và mật khẩu, phương thức tấn công này sử dụng một kỹ thuật xã hội học mới gọi là ClickFix.

Kỹ thuật này yêu cầu người dùng tương tác thủ công với thiết bị, từ đó vượt qua các cơ chế bảo vệ an ninh mặc định của trình duyệt như Google Safe Browsing hay Microsoft SmartScreen.

Cụ thể, khi người dùng truy cập trang giả mạo, sẽ thấy giao diện giống hệt Google Meet. Tuy nhiên, thay vì hiển thị hình ảnh cuộc họp, một thông báo lỗi sẽ xuất hiện - thường là lỗi “không thể tham gia cuộc họp” do không nhận diện được camera hoặc micro. Đi kèm thông báo là một nút bấm với nội dung như “Tham gia ngay” hoặc “Sửa lỗi”.

Khi người dùng bấm vào các nút này, một đoạn mã JavaScript sẽ được thực thi âm thầm. Mã này sao chép một đoạn mã PowerShell độc hại vào bộ nhớ tạm (clipboard) của máy tính người dùng.

Sau đó, trang sẽ hướng dẫn người dùng thực hiện một chuỗi phím tắt: Nhấn Windows + R để mở hộp thoại Run, tiếp tục nhấn CTRL + V để dán nội dung từ clipboard và cuối cùng nhấn Enter. Chính thao tác này sẽ khiến đoạn mã PowerShell độc hại được thực thi ngay lập tức mà không cần thông qua bất kỳ cảnh báo bảo mật nào từ trình duyệt.

Phân tích pháp lý và dấu hiệu nhận diện

Các chuyên gia an ninh mạng đã tiến hành phân tích pháp lý (forensics) từ các sự cố liên quan đến tên miền gogl-meet[.]com và xác nhận rằng, toàn bộ chuỗi sự kiện trên dẫn đến việc cài đặt một mã độc điều khiển từ xa (RAT) trên máy nạn nhân.

Trong quá trình điều tra, các chuyên gia phát hiện dấu vết của mã độc nằm trong Master File Table (MFT) - một thành phần hệ thống tệp của Windows - đặc biệt là ở phần Alternative Data Stream (ADS), nơi lưu lại dữ liệu về tập tin bị tải xuống thông qua ClickFix và đường dẫn referrer dẫn từ gogl-meet[.]com.

Phát hiện này rất quan trọng vì nó cho phép các nhà phân tích truy ngược chính xác nguồn gốc của cuộc tấn công, khẳng định rằng mã độc không được tải về qua email hay liên kết thông thường, mà đến từ một tương tác xã hội học trực tiếp qua trình duyệt.

Điểm đáng chú ý trong chiến dịch lần này là kỹ thuật ẩn mã độc bằng biểu tượng tin cậy. Tin tặc đã chèn hàng loạt ký hiệu như dấu tích xanh (✅) vào đoạn mã PowerShell. Khi người dùng dán mã vào cửa sổ Run - vốn chỉ hiển thị giới hạn ký tự, các biểu tượng này sẽ che khuất phần mã độc thực sự, khiến người dùng cảm thấy yên tâm vì tưởng đây là một đoạn lệnh “an toàn” hoặc đã được “xác minh”.

Thực tế, phần mã thực thi độc hại thường là một dòng lệnh dạng IEX (Invoke-Expression), cho phép tải và thực thi mã từ máy chủ từ xa, một kỹ thuật rất phổ biến trong các cuộc tấn công hiện đại.

Mục tiêu tấn công chuyển hướng vào môi trường doanh nghiệp

ClickFix không phải là mới, kỹ thuật này từng được ghi nhận trong các chiến dịch tấn công mạng từ giữa năm 2024 dưới các hình thức giả mạo thông báo cập nhật trình duyệt hoặc lỗi Word.

Tuy nhiên, lần này tin tặc đã chuyển sang giả mạo Google Meet - một công cụ phổ biến trong các tổ chức, đặc biệt trong bối cảnh làm việc từ xa vẫn được duy trì tại nhiều nơi.

Việc giả mạo một nền tảng họp trực tuyến cho thấy, tin tặc đang nhắm tới môi trường doanh nghiệp, nơi các lỗi liên quan đến thiết bị âm thanh, hình ảnh khi tham gia họp trực tuyến không phải là hiếm. Chính điều này làm tăng khả năng nạn nhân sẽ tin tưởng và làm theo hướng dẫn sửa lỗi mà trang độc hại đưa ra.

Một số chuyên gia nhận định rằng, sự thay đổi trong phương pháp giả mạo - từ các biểu tượng phần mềm chung sang các thương hiệu cụ thể như Google Meet - phản ánh xu hướng “thương hiệu hóa mã độc” ngày càng phổ biến.

Điều này cho thấy, các nhóm tin tặc đang cố gắng tối ưu hiệu quả của chiến dịch bằng cách khai thác niềm tin sẵn có của người dùng với các sản phẩm công nghệ quen thuộc.

Người dùng cần làm gì để bảo vệ mình?

Các nhóm an ninh mạng khuyến nghị, thường xuyên cập nhật hệ thống phát hiện và cảnh báo mối đe dọa, đặc biệt chú ý đến các chuỗi thực thi PowerShell khởi nguồn từ hộp thoại Run - một dấu hiệu rõ ràng của kỹ thuật ClickFix.

Ngoài ra, việc phát hiện các đoạn mã PowerShell chứa nhiều ký tự Unicode lạ hoặc các khối ghi chú dài bất thường cũng là những chỉ báo quan trọng.

Một điểm đáng lưu ý là các cơ chế bảo vệ như SmartScreen hay các plugin kiểm tra trang web thường không thể phát hiện các hành vi như vậy, vì toàn bộ quá trình tấn công diễn ra sau khi người dùng thực hiện hành động thủ công, hoàn toàn nằm ngoài phạm vi kiểm soát của trình duyệt.

Với người dùng cá nhân và nhân viên công ty, cần hết sức cảnh giác khi gặp thông báo lỗi trong quá trình họp trực tuyến, đặc biệt nếu hệ thống đề nghị thực hiện các tổ hợp phím lạ hoặc dán đoạn mã từ clipboard.

Google Meet và các nền tảng họp trực tuyến uy tín không bao giờ yêu cầu người dùng thực hiện lệnh PowerShell để khắc phục lỗi.

Doanh nghiệp cần tổ chức đào tạo nội bộ về nhận diện các hình thức lừa đảo xã hội học mới, cập nhật chính sách bảo mật, và triển khai các giải pháp giám sát hành vi người dùng (User Behavior Analytics - UBA) để phát hiện sớm các hành vi bất thường trên hệ thống.

Sự tinh vi của chiến dịch giả mạo Google Meet lần này cho thấy tin tặc ngày càng có nhiều chiêu trò nhằm đánh lừa người dùng qua những kịch bản tưởng chừng vô hại.

Việc nâng cao nhận thức và kỹ năng tự bảo vệ của người dùng là yếu tố then chốt để ngăn chặn các cuộc tấn công tương tự trong tương lai./.