Tin tặc lợi dụng tệp lịch để vượt qua hàng rào bảo mật email

Các chuyên gia an ninh mạng cảnh báo một làn sóng tấn công mới khai thác tệp lịch iCalendar (.ics) đang lan rộng toàn cầu, vượt qua hàng rào bảo mật email truyền thống để phát tán mã độc, đánh cắp thông tin và khai thác lỗ hổng zero-day.

Tệp lịch trở thành “vũ khí” mới trong các chiến dịch tấn công mạng

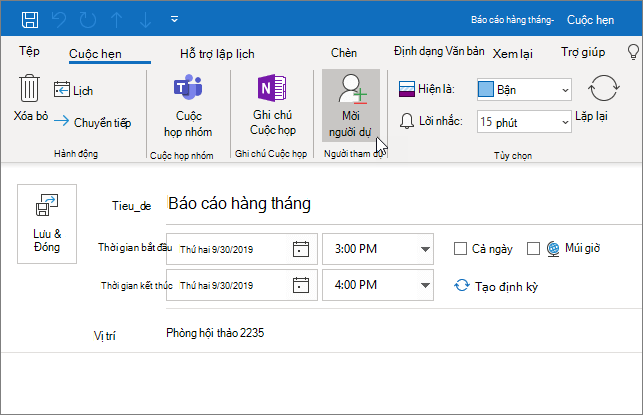

Trước đây, tệp lịch iCalendar (.ics) - vốn được xem là định dạng văn bản đơn giản và an toàn, nhưng giờ đây đã trở thành công cụ tấn công mới của tin tặc. Dạng tệp này được sử dụng rộng rãi trong các nền tảng như Microsoft Outlook, Google Calendar hay Apple iCal để chia sẻ thông tin lịch làm việc, nhưng chính sự đơn giản đó lại tạo ra kẽ hở an ninh nghiêm trọng.

Theo báo cáo từ các hãng bảo mật quốc tế, các cuộc tấn công qua tệp lịch là hình thức tấn công phổ biến thứ ba qua email, với tỷ lệ vượt qua cổng bảo mật email (SEG) lên tới 59%. Hàng trăm tổ chức trên thế giới đã bị ảnh hưởng bởi hàng nghìn lời mời lịch giả mạo chứa liên kết lừa đảo hoặc mã độc.

Tệp .ics bao gồm các thành phần như VCALENDAR và VEVENT, trong đó chứa nhiều trường thông tin như DESCRIPTION, LOCATION hay ATTACH.

Tin tặc có thể chèn liên kết độc hại vào phần mô tả hoặc địa điểm, khiến người dùng chỉ cần nhấp vào để bị dẫn đến trang web giả mạo đăng nhập. Trường ATTACH còn cho phép nhúng tệp nhị phân mã hóa base64 - nơi mã độc có thể được “ẩn” bên trong mà không bị phát hiện.

Các nhà nghiên cứu thuộc NCC Group phát hiện rằng, khi người dùng chuyển tiếp hoặc xuất lời mời lịch, tệp đính kèm độc hại có thể tự động được nhúng lại, tạo cơ hội cho tin tặc thu thập dữ liệu mà nạn nhân không hề hay biết.

Thậm chí, nhiều phần mềm lịch xử lý tự động thông tin người gửi - khiến những thư mời giả mạo từ kẻ tấn công trông như được gửi từ đồng nghiệp hoặc đối tác thật, vì đã vượt qua các cơ chế xác thực SPF, DKIM và DMARC.

Vì sao hệ thống bảo mật email không thể ngăn chặn?

Phần lớn công cụ bảo mật doanh nghiệp tập trung vào việc phát hiện mã độc trong tệp thực thi (.exe), tài liệu có macro, hoặc tập tin nén. Trong khi đó, tệp .ics được xem là văn bản thuần túy, ít nguy cơ nên thường không được quét sâu. Các cổng email hoặc phần mềm diệt virus thường không phân tích nội dung “BEGIN:VCALENDAR” hay dữ liệu mã hóa bên trong, khiến tin tặc dễ dàng chèn mã độc mà không bị phát hiện.

Nguy hiểm hơn, nhiều ứng dụng như Microsoft Outlook hoặc Google Calendar tự động xử lý các lời mời, tạo sự kiện “dự kiến” ngay cả khi người dùng chưa mở email gốc. Kết quả là liên kết độc hại được thêm vào lịch cá nhân của nạn nhân.

Nghiên cứu từ Cymulate cho thấy, tỷ lệ thành công của tấn công qua tệp .ics cao hơn 60% so với các hình thức phishing truyền thống. Một phần vì loại tệp này sử dụng MIME “text/calendar” - được phân loại là “an toàn” và vì khối lượng lời mời lịch hợp pháp trong doanh nghiệp quá lớn, khiến hệ thống khó phát hiện bất thường.

Thậm chí, theo Sublime Security, ngay cả khi email chứa tệp độc hại bị đưa vào thư rác, sự kiện trong lịch vẫn tồn tại, tạo ra hai điểm xâm nhập song song: email và lịch. Điều này kéo dài thời gian tấn công và tăng khả năng người dùng bị đánh lừa.

Lỗ hổng nghiêm trọng và các chiến dịch tấn công thực tế

Một trong những vụ khai thác tinh vi nhất xuất hiện đầu năm 2025 với lỗ hổng zero-day trong Zimbra Collaboration Suite (CVE-2025-27915). Nhóm tấn công đã lợi dụng lỗi xử lý HTML trong tệp .ics để chạy mã JavaScript tùy ý khi nạn nhân mở lời mời lịch.

Chiến dịch tấn công này nhắm vào các tổ chức quân sự Brazil, với email giả mạo được gửi từ “Văn phòng Nghi lễ Hải quân Libya”. Tệp lịch chứa mã JavaScript mã hóa base64 có khả năng đánh cắp thông tin đăng nhập, theo dõi hoạt động người dùng và truy xuất dữ liệu email thông qua API của Zimbra.

Phần mềm độc hại này còn có cơ chế trì hoãn 60 giây, chỉ kích hoạt sau ba ngày để tránh bị phân tích. Nó thiết lập bộ lọc tự động chuyển tiếp email đến địa chỉ ProtonMail của tin tặc và đánh cắp cả mã xác thực hai lớp. Lỗ hổng này nhanh chóng được CISA liệt vào danh sách “Các lỗ hổng đang bị khai thác thực tế”.

Cũng trong năm 2025, nhóm tin tặc APT41 (Trung Quốc) bị phát hiện lợi dụng Google Calendar làm máy chủ điều khiển (C2). Các email spear-phishing chứa tệp ZIP kèm tệp .LNK ngụy trang dưới dạng PDF đã cài mã độc vào máy nạn nhân.

Phần mềm độc hại sử dụng Google Calendar để nhận lệnh bằng cách chèn dữ liệu mã hóa trong phần mô tả sự kiện. Các lệnh mới được gửi qua các sự kiện “ẩn” vào những ngày cố định, giúp tin tặc điều khiển thiết bị mà không bị phát hiện.

Song song đó, Check Point ghi nhận chiến dịch gửi hơn 4.000 lời mời Google Calendar giả đến khoảng 300 tổ chức, giả danh người quen thật và vượt qua tất cả kiểm tra xác thực. Liên kết trong lời mời dẫn người dùng tới các trang giả hỗ trợ tiền điện tử hoặc ngân hàng, nơi họ bị đánh cắp thông tin đăng nhập và thẻ thanh toán.

Microsoft Outlook cũng từng bị khai thác thông qua lỗ hổng DDE (Dynamic Data Exchange), cho phép chèn mã độc vào nội dung lời mời lịch. Người dùng chỉ cần bấm “Yes” để xem lời mời là mã độc được kích hoạt. Lỗ hổng CVE-2023-35636 cho phép tin tặc đánh cắp mật khẩu NTLM v2 từ nạn nhân, trong khi lỗi mới hơn (CVE-2025-32705) có thể dẫn đến thực thi mã từ xa khi ứng dụng xử lý tệp .ics bị lỗi bộ nhớ.

Nguy cơ mới từ “tệp tưởng chừng vô hại”

Các chuyên gia khuyến cáo, các tổ chức cần coi tệp .ics như nội dung có khả năng độc hại, thay vì văn bản an toàn. Hệ thống lọc email nên được cấu hình để quét sâu mọi lời mời lịch, đặc biệt là các trường chứa URL, dữ liệu mã hóa base64 hoặc phần ATTACH.

Doanh nghiệp cũng nên tắt chế độ tự động tạo sự kiện từ người gửi lạ. Với Google Workspace, có thể chỉnh trong phần Advanced Settings để chỉ nhận lời mời từ người gửi đã biết. Trên Microsoft 365, quản trị viên có thể dùng PowerShell để vô hiệu hóa “AutomateProcessing”, ngăn Outlook tự động xử lý thư mời.

Ngoài ra, các tổ chức cần triển khai chính sách bảo mật cho Microsoft Teams - vì lời mời họp trong Teams cũng có thể bị lợi dụng. Nên tắt tùy chọn “AllowAnonymousUsersToJoinMeeting”, giới hạn lời mời từ bên ngoài, và bật cảnh báo giả mạo thương hiệu.

Về phía người dùng, cần kiểm tra kỹ nguồn gửi, không nhấp vào liên kết trong lời mời lạ và tránh mở tệp .ics tải về từ email không xác minh. Doanh nghiệp nên huấn luyện nhân viên nhận biết phishing qua lịch, đồng thời triển khai giám sát hành vi bất thường trên hệ thống lịch và email.

Sự bùng nổ của tấn công qua tệp lịch cho thấy, tin tặc đang khai thác niềm tin vào các nền tảng hợp pháp để vượt qua cơ chế bảo mật truyền thống. Với tỷ lệ lọt qua hệ thống bảo vệ lên đến gần 60% và ngày càng nhiều chiến dịch nhắm vào tổ chức tài chính, chính phủ, quân sự, tệp .ics đang trở thành mặt trận tấn công mới trong không gian mạng.

Giới chuyên gia nhận định, chỉ khi các doanh nghiệp coi lời mời lịch như một nguy cơ an ninh thực sự, triển khai lớp phòng thủ nhiều tầng và nâng cao nhận thức người dùng, mới có thể ngăn chặn loại hình tấn công này trước khi nó trở thành “cơn ác mộng” bảo mật tiếp theo của thế giới số./.